Active Directory: Boas Práticas de Segurança

Active Directory: Boas Práticas de Segurança

O Active Directory (AD) é o coração da infraestrutura de TI da maioria das empresas. Comprometer o AD significa comprometer toda a organização. Por isso, implementar boas práticas de segurança é fundamental.

Por Que o Active Directory é um Alvo Prioritário?

O AD controla:

- Autenticação de usuários

- Autorização de acesso a recursos

- Políticas de segurança (GPOs)

- Gerenciamento de dispositivos

Um atacante com acesso privilegiado ao AD pode:

- Criar contas administrativas

- Modificar permissões

- Instalar malware em toda a rede

- Exfiltrar dados sensíveis

Boas Práticas Essenciais

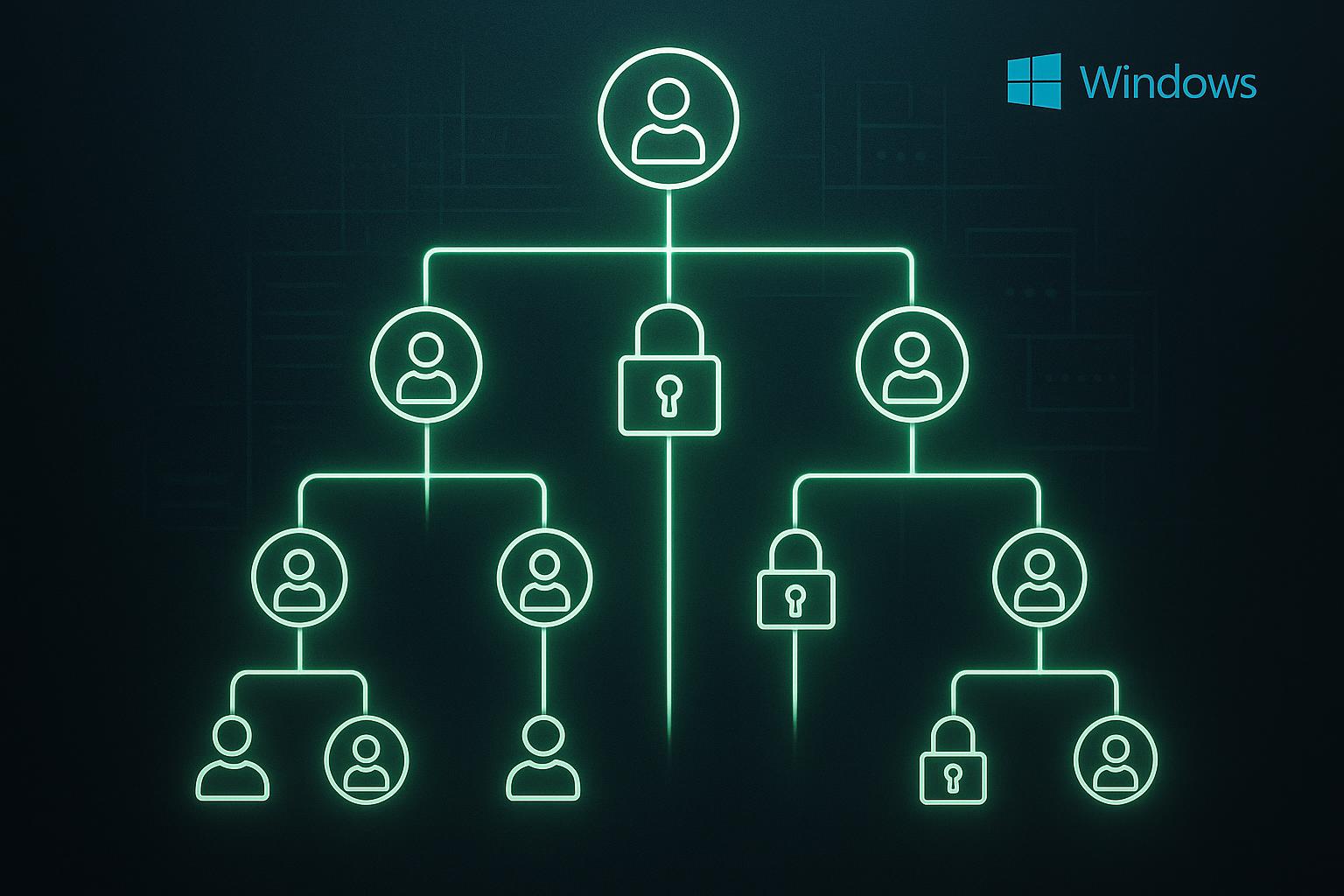

1. Implementar o Modelo de Camadas Administrativas

Separe as contas administrativas em camadas:

Camada 0 (Tier 0): Domain Admins, Enterprise Admins

- Usadas apenas para gerenciar controladores de domínio

- Nunca fazer logon em estações de trabalho

Camada 1 (Tier 1): Administradores de servidores

- Gerenciam servidores de aplicação

- Não podem acessar estações de trabalho

Camada 2 (Tier 2): Administradores de estações

- Suporte técnico e help desk

- Acesso limitado a workstations

2. Proteger Contas Privilegiadas

Implementar:

- Contas separadas para administração (admin-usuario)

- Senhas complexas e únicas (mínimo 15 caracteres)

- MFA para todas as contas administrativas

- Rotação regular de senhas (90 dias)

Evitar:

- Usar Domain Admin para tarefas do dia a dia

- Compartilhar senhas administrativas

- Permitir logon de contas privilegiadas em estações comuns

3. Configurar Auditoria Avançada

Habilite auditoria para:

- Logons de contas privilegiadas

- Modificações em grupos administrativos

- Alterações em GPOs

- Criação/exclusão de contas

- Modificações em objetos sensíveis

Ferramentas recomendadas:

- Windows Event Forwarding (WEF)

- SIEM (Security Information and Event Management)

- Microsoft Defender for Identity

4. Implementar LAPS (Local Administrator Password Solution)

O LAPS gerencia automaticamente senhas de administrador local:

- Senhas únicas por máquina

- Rotação automática

- Armazenamento seguro no AD

- Acesso controlado via permissões

5. Proteger Controladores de Domínio

Medidas essenciais:

- Isolar fisicamente e logicamente

- Aplicar patches mensalmente

- Implementar backup regular e testado

- Restringir acesso físico

- Desabilitar serviços desnecessários

- Implementar antivírus e EDR

6. Configurar GPOs de Segurança

Políticas críticas:

- Bloqueio de conta após tentativas falhas

- Histórico de senhas (24 senhas)

- Idade mínima de senha (1 dia)

- Complexidade de senha obrigatória

- Desabilitar protocolos legados (SMBv1, NTLM)

- Configurar Windows Firewall

7. Implementar Privileged Access Workstations (PAWs)

Estações dedicadas para administração:

- Isoladas da rede corporativa

- Sem acesso à internet

- Hardened OS

- Usadas apenas para tarefas administrativas

8. Monitorar Atividades Suspeitas

Indicadores de comprometimento:

- Logons fora do horário comercial

- Múltiplas tentativas de logon falhadas

- Criação de contas não autorizadas

- Modificações em grupos privilegiados

- Execução de ferramentas de ataque (Mimikatz, BloodHound)

9. Implementar Backup e Disaster Recovery

Estratégia de backup:

- Backup diário do System State dos DCs

- Backup completo semanal

- Testes mensais de restauração

- Armazenamento offsite

- Proteção contra ransomware

10. Manter Documentação Atualizada

Documente:

- Topologia do AD

- Delegações de permissões

- GPOs e suas funções

- Procedimentos de recuperação

- Contatos de emergência

Ferramentas Úteis

Gratuitas:

- PingCastle - Auditoria de segurança do AD

- BloodHound - Análise de caminhos de ataque

- ADRecon - Coleta de informações do AD

Comerciais:

- Microsoft Defender for Identity

- Semperis Directory Services Protector

- Netwrix Auditor

Checklist de Segurança

- Contas administrativas separadas implementadas

- MFA configurado para contas privilegiadas

- LAPS implementado em todas as máquinas

- Auditoria avançada habilitada

- GPOs de segurança aplicadas

- Backup testado nos últimos 30 dias

- Controladores de domínio atualizados

- Monitoramento de atividades suspeitas ativo

- Documentação atualizada

- Treinamento de equipe realizado

Conclusão

A segurança do Active Directory não é um projeto único, mas um processo contínuo. Implementar essas boas práticas reduzirá significativamente o risco de comprometimento e protegerá o ativo mais crítico da sua infraestrutura de TI.

A InfraNexus oferece serviços especializados de auditoria, hardening e gerenciamento de Active Directory. Entre em contato para uma avaliação gratuita da segurança do seu ambiente.

Referências e Fontes

* As referências foram consultadas e verificadas pela equipe InfraNexus para garantir a precisão das informações.